在 SNI 即現代網路生活下,單純透過IP來連線網站的人也越來越少。

大部分現在透過單存 IP 來連線都是,幾乎都是來自網段掃描或是其他惡意行為。

所以在此前提下可以利用IMPERVA WAF 功能,額外設立條件來過濾網頁行為。

提高惡意來源的時間複雜度。

測試環境

- IMPERVA WAF 13.5.0.20

設定方式

Step 1

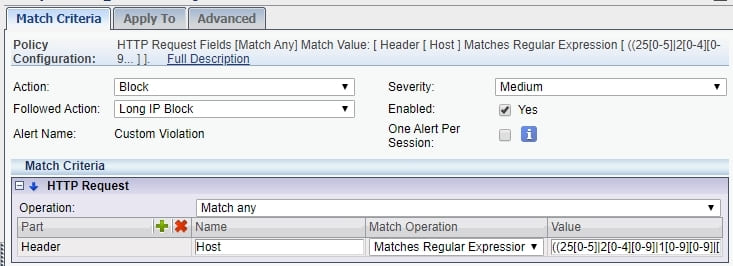

Policy > Security > 新建Policy > Service

Setp 2

將HTTP Request 拉至 Match Criteria 中。

並在在以下參數中選擇

Part 選擇 Header

Namer 選擇 Host

Match Operation 選擇 Matches Regular Expression

Value 填入以下程程式碼

((25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])\.){3}(25[0-5]|2[0-4][0-9]|1[0-9][0-9]|[1-9][0-9]|[0-9])最後設定如下圖

Step 3

Apple To 你要使用的站台。

建議

- 最佳情形下是增加 Followed Action,添加觸及此規則的IP阻擋 1-7 天,增加攻擊者的時間複雜度。

- 上線前請先開啟兩周的監看,確認沒有正常訪問會被阻擋。